高效解密之道:开发者租用16块4090图卡,10小时破解Akira勒索软件

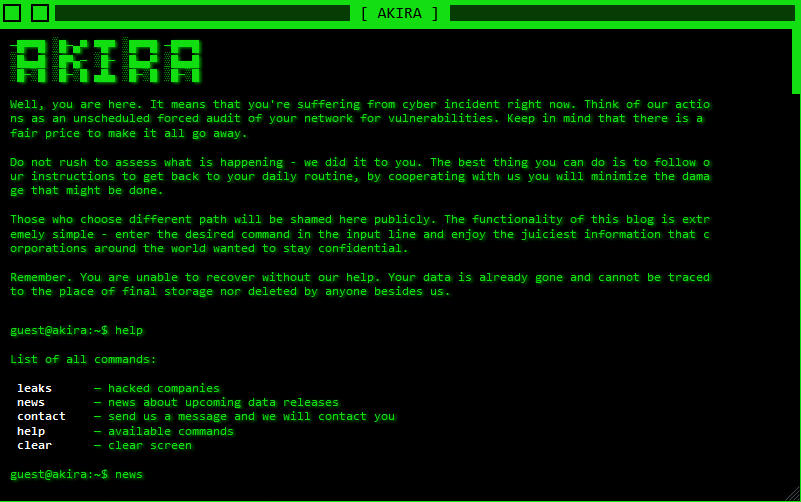

在2023年起活跃的Akira勒索软件,作为一种即服务形式提供给脚本小子和网络罪犯,已经针对超过250个组织造成了高达4200万美元的损失。最近,一位名为尤哈内斯·努格罗霍(Yohanes Nugroho)的印度尼西亚程序员,在其业余时间致力于个人编码项目,开发出了针对Akira勒索软件的解密工具。

努格罗霍在其个人网站上详细记录了他破解Akira加密文件的过程。在他朋友求助于Linux版Akira后,努格罗霍开始深入研究该恶意软件。通过分析代码,他发现Akira使用当前时间作为种子生成加密密钥,并且每个文件都用四个不同的时间戳种子以纳秒精度动态生成独特的密钥,这些密钥再通过SHA-256函数进行1500轮哈希处理,最后使用RSA-4096算法加密并附加到每个加密文件末尾。

鉴于Akira加密的高度精确性,解密工作异常复杂。然而,借助朋友提供的日志文件,努格罗霍能够确定勒索软件执行的时间点,从而为估算解密所需时间准备了基准测试。起初,他在GeForce RTX 3060上尝试暴力破解,但因速度太慢转而寻求云GPU的帮助。通过租用RunPod和Vast.ai上的16块RTX 4090 GPU,努格罗霍仅用10个多小时便完成了整个过程。

努格罗霍指出,由于GeForce RTX 4090拥有大量CUDA核心且租赁成本相对较低,它是解密受Akira感染文件的理想选择。目前,他的解密器在GeForce RTX 3090上每秒可实现约15亿次KCipher2加密操作,并已将代码开源,鼓励GPU专家进一步优化。