危机四伏:谷歌开源工具暴露AMD Zen处理器核心弱点

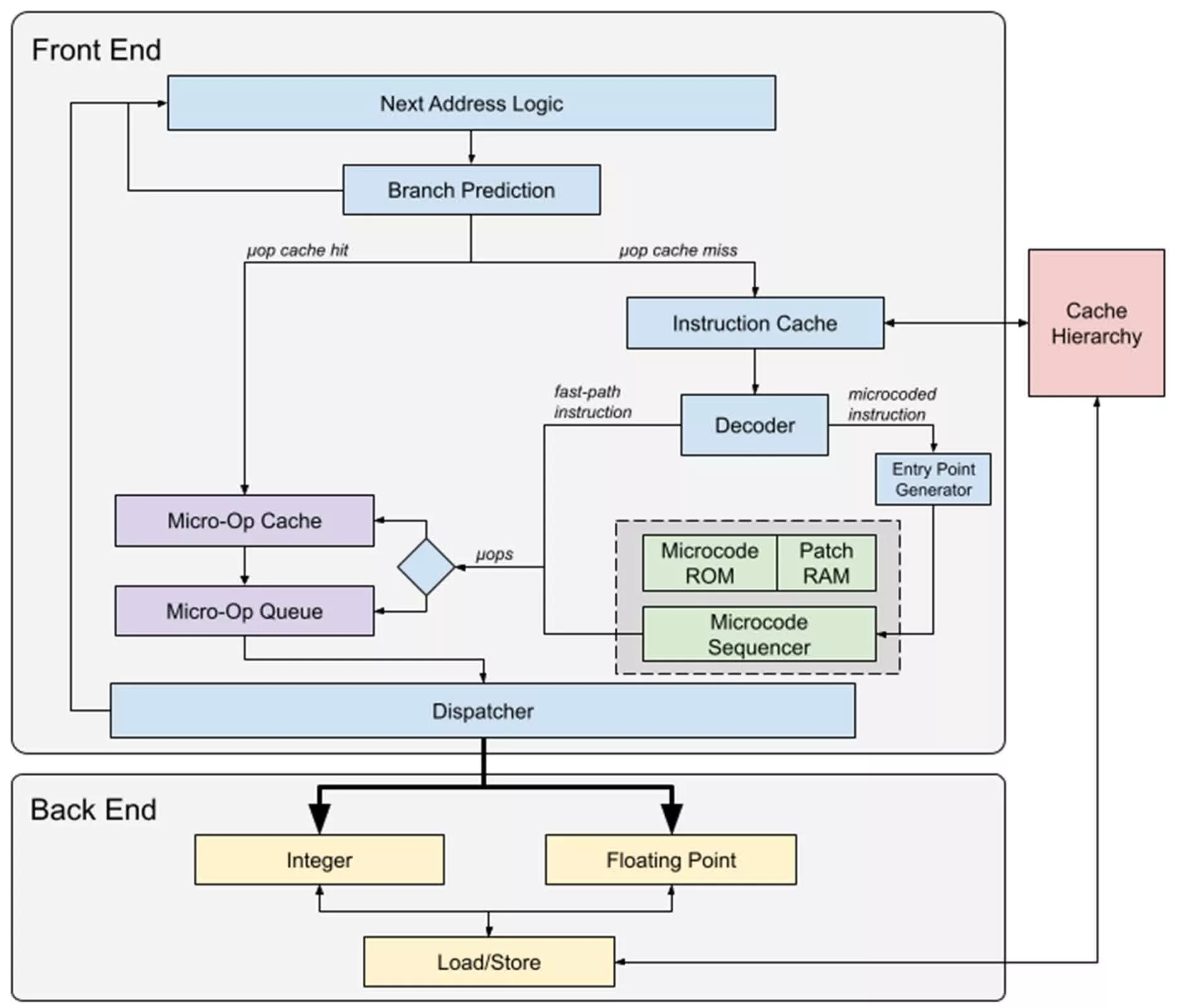

谷歌的安全研究人员最近揭露了一个名为EntrySign的重大安全漏洞,该漏洞影响了AMD从Zen 1到Zen 4的所有处理器。此缺陷允许拥有本地管理员权限的攻击者绕过AMD的加密验证系统,并在受影响的CPU上部署自定义微码更新。这种攻击方式源于AMD在其签名验证过程中使用AES-CMAC作为哈希函数,而非安全散列函数,导致严重的加密错误。

研究指出,自Zen 1以来,AMD一直使用NIST文档中公开的示例密钥,使得伪造签名和部署任意微码修改成为可能。这些修改能够显著改变CPU的行为,甚至能在系统重启后依然生效。例如,研究人员展示了如何通过篡改RDRAND指令,使其返回预设值,从而破坏CPU的随机数生成功能。

为了推动进一步的研究,谷歌的安全团队发布了一款名为zentool的开源工具包。这款工具旨在帮助研究人员在易受攻击的处理器上创建、签名并部署定制的微码补丁。它提供了微码反汇编、有限的汇编支持及加密签名等功能,为研究人员探索定制微码更新提供了一个平台。

AMD已对此作出回应,发布了新的微码更新,用更安全的散列函数替代了受损的验证程序。尽管这种攻击需要本地管理员访问权限且不会跨越电源循环持续存在,但对于依赖SEV-SNP和DRTM等技术进行机密计算的环境而言,这仍然构成了重大风险。