中东监控厂商利用新型SS7可以攻击追踪手机位置,移动安全红灯频闪

安全研究领域又有新发现,中东一家监控公司竟利用新型攻击手段,诱使电话运营商泄露手机用户位置信息,这无疑给移动安全敲响了警钟。

新型攻击绕过安全防护,精准定位用户位置

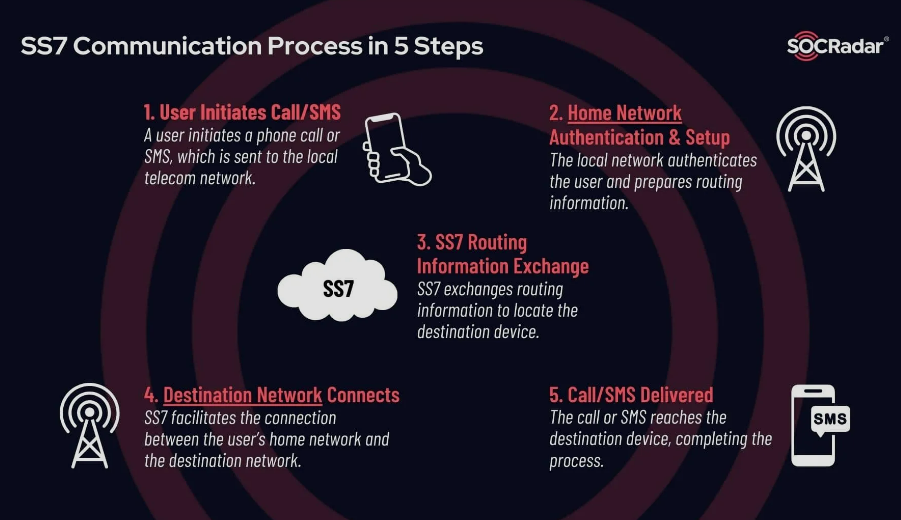

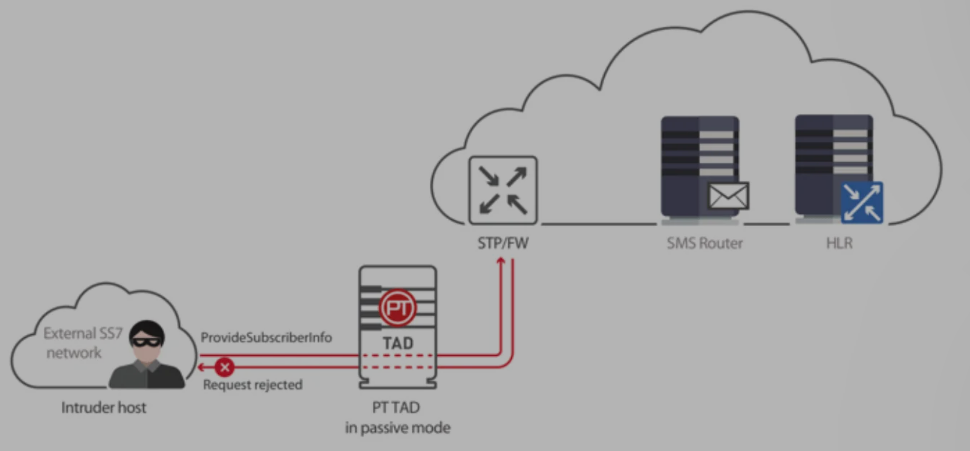

此次攻击的核心在于绕过了运营商为SS7(7号信令系统)设置的安全防护。SS7作为全球电话运营商用于在全球范围内路由用户通话和短信的专用协议,不仅承担着通信路由的重任,还能让运营商查询用户手机连接的基站信息,以便在用户跨国通信时准确收费。

然而,这家未透露名称的监控厂商却利用新型绕过攻击手段,在用户毫无察觉的情况下,早在2024年末就开始获取用户手机位置信息。网络安全公司Enea的研究人员一直在密切关注这一情况。Enea公司技术副总裁凯瑟尔·麦克戴德,也是相关博客文章的合著者,他向TechCrunch透露,该监控厂商的攻击目标仅涉及“少数用户”,且并非对所有电话运营商都奏效。

这种绕过攻击手段的“威力”不容小觑。它能让监控厂商将用户定位到最近的基站,在城市或人口密集地区,定位精度可达到几百米。这意味着,监控厂商可以在用户不知情的情况下,较为精准地掌握其行动轨迹。

攻击趋势加剧,安全形势严峻

麦克戴德指出,这种攻击是恶意运营商利用漏洞获取用户位置信息趋势加剧的一个典型案例。他警告说,这些监控厂商“若在某些地方没有成功获取信息,就不会发现并使用这些手段”,并且“我们预计会发现更多此类手段并被加以利用”。这表明,利用SS7漏洞进行攻击的行为可能会越来越猖獗,移动安全面临着前所未有的挑战。

监控厂商通常是指间谍软件制造商和批量互联网流量提供商等私营公司,它们专门为政府客户开展针对个人的情报收集行动。虽然政府声称使用间谍软件等技术是为了对付严重罪犯,但实际上,这些工具也被广泛用于针对民间社会成员,如记者和活动人士,严重侵犯了个人隐私和言论自由。

攻击手段多样,防范难度较大

过去,监控厂商获取SS7访问权限的手段就多种多样,包括通过本地电话运营商、被滥用的租赁“全局标题”或政府关系等。而此次发现的新型攻击手段,更是凸显了攻击者技术的不断“升级”。

由于这些攻击发生在蜂窝网络层面,电话用户几乎无法主动防范此类利用行为。用户在日常使用手机时,很难察觉自己的位置信息是否被泄露,也无法采取有效的措施来阻止攻击。因此,防范这些攻击在很大程度上取决于电信公司。

近年来,电话公司虽然已经采取了一些措施,如安装防火墙和其他网络安全防护措施来抵御SS7攻击,但全球蜂窝网络的发展并不均衡,并非所有运营商都具备同等程度的防护能力,美国也不例外。据去年发给参议员罗恩·怀登办公室的一封信,美国国土安全部称,早在2017年,就有几个国家,尤其是中国、伊朗、以色列和俄罗斯,利用SS7漏洞“对美国用户进行利用”。此外,还发现沙特阿拉伯滥用SS7漏洞对其在美国的公民进行监控。

加强防护,共筑移动安全防线

面对日益严峻的移动安全形势,电信公司需要进一步加强安全防护措施。除了继续完善防火墙和网络安全防护系统外,还应加强对网络的监测和异常流量分析,及时发现并阻止潜在的攻击行为。同时,电信公司之间也应加强信息共享和合作,共同应对全球性的安全威胁。

对于用户来说,虽然无法直接防范蜂窝网络层面的攻击,但也可以采取一些措施来提高自身的安全意识。例如,谨慎使用公共无线网络,避免在不安全的网络环境下进行敏感信息的传输;定期更新手机系统和应用程序,及时修复可能存在的安全漏洞;不随意点击来历不明的链接或下载未知来源的应用程序,防止手机被恶意软件感染。

移动安全是一个涉及多方利益的复杂问题,需要电信公司、政府监管部门和用户共同努力,形成合力,才能有效应对日益猖獗的攻击行为,保障用户的隐私和安全。